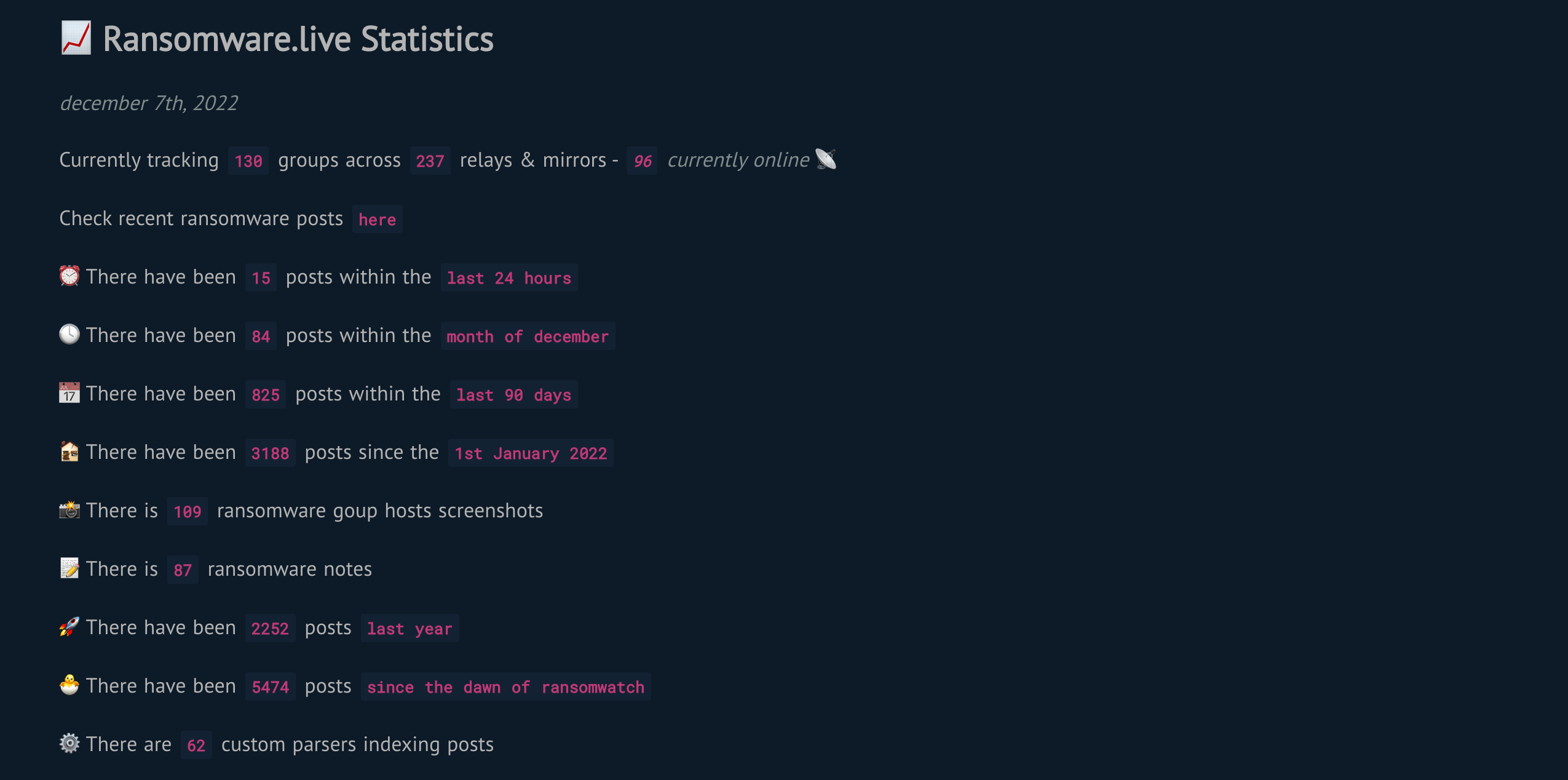

Depuis maintenant quelques temps, je maintiens un fork de ransomwatch de Josh Highet. Ransomware.live est un site qui recense toutes les annonces des groupes de Ransomware ainsi que leurs victimes.

Pour en savoir plus sur Ransomare.live, je vous propose de lire ce billet :

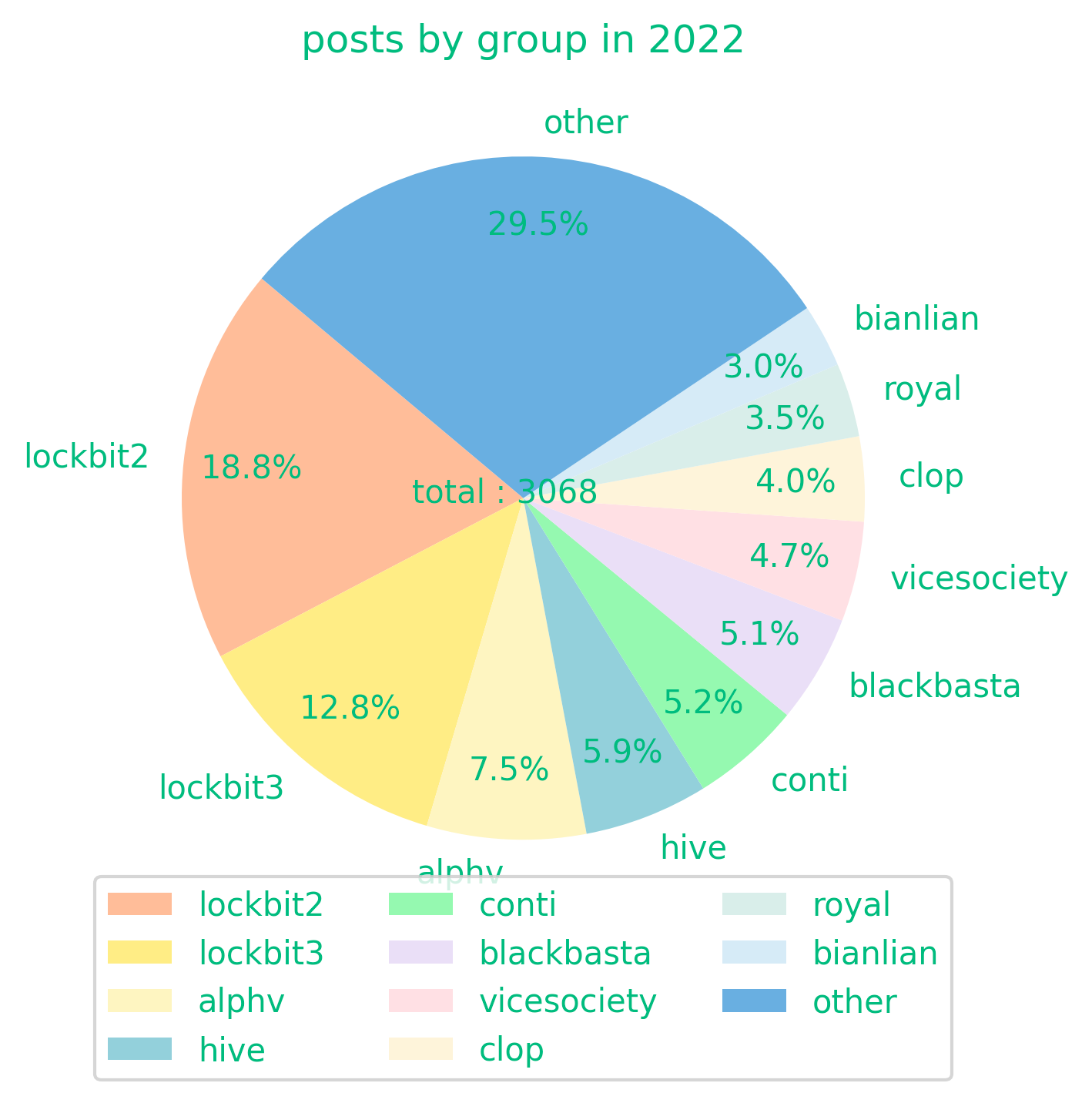

Grave à Ransomware.live j'ai pu extraire le top5 des gangs de ransomware qui ont opérés en 2022 dans le monde :

- Lockbit 2.0 / 3.0

Le groupe Lockbit utilise généralement des tactiques de phishing pour diffuser le ransomware et compromettre les systèmes de ses victimes.

La version LockBit 3.0 voit le jour en mai 2022, elle est disponible en version Linux et Windows. La version LockBit 3.0 embarque un système intégré de communication entre hackers et cible, avec des négociations qui sont rendues publiques. Comme beaucoup de rançongiciels, il est disponible dans une version Raas "Ransomware as a service"1. Les membres du groupe procèdent habituellement à une double extorsion (exfiltration des données puis chiffrement de celle-ci), certain à une triple extorsion (attaque DDos en plus). En complément de Lockbit 3.0 qui chiffre les données des serveurs, Stealbit procède à l'exfiltration des données.

Plus d'info : Profile du groupe Lockbit sur Ransomware.live

2. Alphv ou Blackcat 🐈⬛

Les créateurs du ransomware BlackCat proposent des services de type Ransomware-as-a-Service (RaaS). En d’autres termes, ils autorisent les autres cybercriminels à accéder à leur infrastructure et à leur code malveillant en échange d’un certain pourcentage de la rançon. En plus de ça, il est fort probable que les membres du groupe BlackCat soient responsables des négociations avec les victimes. Ainsi, la seule chose que leur » franchisé » doit faire est d’accéder à l’environnement de l’entreprise. C’est grâce à ce principe selon lequel le groupe » a tout ce dont vous avez besoin » que BlackCat s’est fait connaître si rapidement : leur malware est déjà utilisé pour attaquer des entreprises dans le monde entier.

Plus d'info : Profile du groupe Alphv/Blackcat sur Ransomware.live

3. Hive

Hive se fait remarquer pour la première fois en juin 2021. Il est similaire au ransomware-as-a-service (RaaS), utilisé par d’autres groupes cybercriminels. Il permet aux affiliés d’accéder à des pratiques d’extorsion.

Plus d'info : Profile du groupe Hive sur Ransomware.live

4. Conti

Conti est un rançongiciel observé depuis 2020, qui serait distribué par un groupe basé en Russie. Par extension le groupe de pirates utilisant ce rançongiciel se dénomme de la même manière. Toutes les versions de Microsoft Windows sont connues pour être affectées.

Plus d'info : Profile du groupe Conti sur Ransomware.live

5. Blackbasta

Le ransomware Black Basta, apparu en avril 2022, a attaqué plus de 150 entreprises et organisations en 2022. La rapidité et le volume des attaques prouvent que les acteurs à l’origine de Black Basta sont bien organisés et disposent de ressources importantes.

Plus d'info : Profile du groupe Blackbasta sur Ransomware.live

Sources :

- 📊 Les statistiques 2022 de ransomware.live

- 🌍 Wikipedia

- 📰 Kaspersky